A、 敏感性; 物理标签; 资产的价值; 信息资产; 交换规程

B、 敏感性; 信息资产; 资产的价值; 物理标签; 交换规程

C、 资产的价值; 敏感性 ; 信息资产; 物理标签; 交换规程

D、 敏感性; 资产的价值 ;信息资产物理标签; 交换规程

答案:D

解析:解析:来源于 27002 标准的原文

A、 敏感性; 物理标签; 资产的价值; 信息资产; 交换规程

B、 敏感性; 信息资产; 资产的价值; 物理标签; 交换规程

C、 资产的价值; 敏感性 ; 信息资产; 物理标签; 交换规程

D、 敏感性; 资产的价值 ;信息资产物理标签; 交换规程

答案:D

解析:解析:来源于 27002 标准的原文

A. 特别重大事件

B. 重大事件

C. 较大事件

D. 一般事件

解析:解析:参考 P147 页安全事件定级。

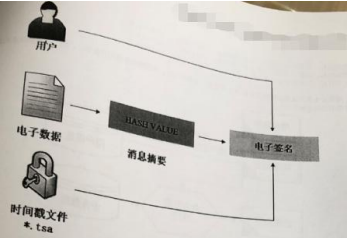

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 双方的说法都错误,软件安全问题在任何时候投入解决都可以,只要是一样的问题,解决的代价相同

B. 信息中心的考虑是正确的, 在软件开发需求分析阶段开始考虑安全问题,总体经费投入比软件运行后的费用要低

C. 双方的说法都正确,需要根据具体情况分析是开发阶段投入解决问题还是在上线后再解决问题费用更低

D. 软件开发部门的说法是正确的,因为软件出现安全问题后更清楚问题所在, 安排人员进行代码修订更简单, 因此费用更低

解析:解析:软件安全开发阶段投入, 后期解决代价比前期解决代价大的多。

A. ISMS;PDCA 过程;行动和过程;信息安全结果

B. PDCA;ISMS 过程;行动和过程;信息安全结果

C. ISMS;PDCA 过程;信息安全结果;行动和过程

D. PDCA;ISMS 过程;信息安全结果;行动和过程

A. 在选择使用蓝牙设备时,应考虑设备的技术实现及设置是否具备防止上述安全威胁的能力

B. 选择使用工能合适的设备而不是功能尽可能多的设备、尽量关闭不使用的服务及功能

C. 如果蓝牙设备丢失,最好不要做任何操作

D. 在配对时使用随机生成的密钥、不使用时设置不可被其他蓝牙设备发现

解析:解析:如果蓝牙设备丢失,应把设备从已配对列表众删除。

A. 国家秘密及其密级的具体范围,由国家保密工作部分分别会问外交、公安、国家安全和其他中央有关机关规定

B. 各级国家机关、单位对所产生的国家秘密事项,应当按照国家秘密及其密级具体范围的规定确定密级

C. 对是否属于国家秘密和属于何种密级不明确的事项,可由各单位自行参考国家要求确定和定级,然后报国家保密工作部分确定

D. 对是否属于国家秘密和属于何种密级不明确的事项,由国家保密工作部分,省,自治区、直辖市的保密工作部门,省、自治区政府所在地的市和经国务院批准的较大的时的保密工作部分或者国家保密工作部门审定的机关确定

解析:解析:“可由各单位自行参考国家要求确定和定级” ,应由由相应部门认定。

A. 信息安全:信息安全政策:教育和培训;纪律处理过程:分级的响应

B. 信息安全政策:信息安全:教育和培训:纪律处理过程:分级的响应

C. 信息安全政策:教育和培训:信息安全;纪律处理过程:分级的响应

D. 信息安全政策:纪律处理过程信息安全;教育和培训:分级的响应

解析:解析:P107 页

A. 为了提高 Apache 软件运行效率

B. 为了提高 Apache 软件的可靠性

C. 为了避免攻击者通过 Apache 获得 root 权限

D. 为了减少 Apache 上存在的漏洞

解析:解析:避免攻击者通过 Apache 获得 root 权限。

A. 背景建立阶段应分析信息系统的体系结构和关键要素,分析信息系统的安全环境和要求,形成信息系统的安全要求报告

B. 背景建立阶段应调查信息系统的业务目标、业务特性、管理特性和技术特性, 形成信息系统的描述报告

C. 背景建立阶段应识别需要保护的资产、面临的威胁以及存在的脆弱性, 并分别赋值,同时确认已有的安全措施, 形成需要保护的资产清单

D. 背景建立的依据是国家、地区或行业的相关政策、法律、法规和标准,以及机构的使命、信息系统的业务目标和特性

解析:解析:背景建立是信息安全风险管理的第一步骤, 确定风险管理的对象和范围, 确立实施风险管理的准备, 进行相关信息的调查和分析。 P89 页

A. 加密控制措施; 加密信息 ; 密码策略; 密钥管理; 物理保护

B. 加密控制措施; 密码策略 ; 密钥管理; 加密信息; 物理保护

C. 加密控制措施; 密码策略 ; 加密信息; 密钥管理:物理保护

D. 加密控制措施; 物理保护 ; 密码策略; 加密信息; 密钥管理

解析:解析:P112 页