A、 由于有限的测试时间窗,仅仅测试了最必须的系统,其他系统在今年的剩余时间里陆续单独测试

B、 在测试的过程中,有些备份系统有缺陷或者不能正常工作,从而导致这些系统的测试失败

C、 在开启备份站点之前关闭和保护原生产站点的过程比计划需要多得多的时间

D、 每年都是由相同的员工执行此测试,由于所有的参与者都很熟悉每一个恢复步骤,因而没有使用灾难恢复计划(DRP)文档

答案:B

解析:解析:“备份系统有缺陷或者不能正常工作, 从而导致这些系统的测试失败”

A、 由于有限的测试时间窗,仅仅测试了最必须的系统,其他系统在今年的剩余时间里陆续单独测试

B、 在测试的过程中,有些备份系统有缺陷或者不能正常工作,从而导致这些系统的测试失败

C、 在开启备份站点之前关闭和保护原生产站点的过程比计划需要多得多的时间

D、 每年都是由相同的员工执行此测试,由于所有的参与者都很熟悉每一个恢复步骤,因而没有使用灾难恢复计划(DRP)文档

答案:B

解析:解析:“备份系统有缺陷或者不能正常工作, 从而导致这些系统的测试失败”

A. 背景建立的依据是国家,地区行业的相关政策、法律、法规和标准,以及机构的使命,信息系统的业务目标和特性

B. 背景建立阶段应识别需要保护的资产、面临的威胁以及存在的脆弱性,并分别赋值,同时确认已有的安全措施,形成需要保护的资产清单

C. 前景建立阶段应调查信息系统的业务目标、业务特性、管理特性和技术特性、形成信息系统的描述报告

D. 背景建立阶段应分析信息系统的体系结构和关键要素,分析信息系统的安全环境和要求,形成信息系统的安全需求报告

解析:解析:P89

A. 存储在注册表中的账号数据是管理员组用户都可以访问,具有较高的安全性

B. 存储在注册表中的账号数据只有 administrator 账户才有权访问,具有较高的安全性

C. 存储在注册表中的账号数据任何用户都可以直接访问,灵活方便

D. 存储在注册表中的账号数据有只有 System 账户才能访问,具有较高的安全性

解析:解析:Security Accounts Manager 只有 system 账号才能访问。

A. 《关于开展信息安全风险评估工作的意见》; 重要程度 ;安全威胁; 脆弱性; 工作开展

B. 《关于开展风险评估工作的意见》 ;安全威胁; 重要程度;脆弱性;工作开展

C. 《关于开展风险评估工作的意见》 ; 重要程度 ; 安全威胁; 脆弱性; 工作开展

D. 《关于开展信息安全风险评估工作的意见》 脆弱性;重要程度; 安全威胁 ; 工作开展

A. GB/T 20271-2006《信息系统通用安全技术要求》

B. GB/T 22240-2008《信息系统安全保护等级定级指南》

C. GB/T 25070-2010《信息系统等级保护安全设计技术要求》

D. GB/T 20269-2006《信息系统安全管理要求》

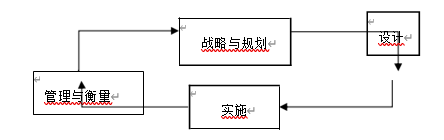

A. 设计;战略与规划;逻辑设计;实施;管理与衡量

B. 战略与规划;逻辑设计;设计;实施;管理与衡量

C. 战略与规划;实施;设计;逻辑设计;管理与衡量

D. 战略与规划;设计;逻辑设计;实施;管理与衡量

解析:解析:P42

A. 基于知识的分析方法

B. 基于模型的分析方法

C. 定量分析

D. 定性分析

A. 监理咨询支撑要素

B. 控制和管理手段

C. 监理咨询阶段过程

D. 监理组织安全实施

解析:解析:监理模型组成包括监理咨询支撑要素、监理咨询阶段过程、控制和管理手段。

A. 依据具备的灾难恢复资源程度的不同,灾难恢复能力分为 7 个等级

B. 使用差分备份,数据恢复时只需最后一次的标准备份与差分备份,如果每天都有大量数据变化,差分备份工作非常费时

C. 数据备份按数据类型划分可以划分为操作系统备份和数据库备份

D. 增量备份是备份从上次完全备份后更新的全部数据文件

解析:解析:A 依据具备的灾难恢复资源程度的不同,灾难恢复能力分为 6 个等级;C:数据备份按数据类型划分可以划分为系统数据备份和业务数据备份;D 差分备份是备份从上次完全备份后更新的全部数据文件。

A. 要与国际接轨,积极吸收国外先进经验并加强合作,遵循国际标准和通行做法,坚持管理与技术并重

B. 信息化发展和信息安全不是矛盾的关系,不能牺牲一方以保证另一方

C. 在信息安全保障建设的各项工作中,既要统筹规划,又要突出重点

D. 在国家信息安全保障工作中,要充分发挥国家、企业和个人的积极性,不能忽视任何一方的作用。

解析:解析:我国信息安全保障首先要遵循国家标准。

A. 1-3-4-2

B. 1-3-2-4

C. 1-2-3-4

D. 1-4-3-2

解析:解析:根据 BCM 的分析过程顺序为 A。