A、 信息系统审计,也可称作 IT 审计或信息系统控制审计

B、 信息系统审计是一个获取并评价证据的过程,审计对象是信息系统相关控制, 审计目标则是判断信息系统是否能够保证其安全性、可靠性、经济性以及数据的真实性、完整性等相关属性

C、 信息系统审计是单一的概念, 是对会计信息系统的安全性、有效性进行检查

D、 从信息系统审计内容上看, 可以将信息系统审计分为不同专项审计, 例如安全审计、项目合规审计、绩效审计等

答案:C

解析:解析:国家审计署定义:”信息系统审计是指国家审计机关依法对被审计单位信息系统的真实性、合法性、效益性和安全性进行检查监督的活动。”P260 页。

A、 信息系统审计,也可称作 IT 审计或信息系统控制审计

B、 信息系统审计是一个获取并评价证据的过程,审计对象是信息系统相关控制, 审计目标则是判断信息系统是否能够保证其安全性、可靠性、经济性以及数据的真实性、完整性等相关属性

C、 信息系统审计是单一的概念, 是对会计信息系统的安全性、有效性进行检查

D、 从信息系统审计内容上看, 可以将信息系统审计分为不同专项审计, 例如安全审计、项目合规审计、绩效审计等

答案:C

解析:解析:国家审计署定义:”信息系统审计是指国家审计机关依法对被审计单位信息系统的真实性、合法性、效益性和安全性进行检查监督的活动。”P260 页。

A. 应急响应方法和过程并不是唯一的

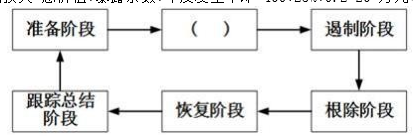

B. 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段,这 6 个阶段的响应方法一定能确保事件处理的成功

C. 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段

D. 基于应急响应工作的特点和事件的不规则性,事先制定出事件应急响应方法和过程,有助于一个组织在事件发生时阻止混乱的发生或是在混乱状态中迅速恢复控制,将损失和负面影响降至最低

解析:解析:一定能确保事件处理成功,过于绝对。P152 页。

A. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

B. 不下载、不执行、不接收来历不明的软件或文件

C. 修改用户名和口令

D. 安装反病毒软件和防火墙, 安装专门的木马防治软件

解析:解析:修改用户名和口令不能防范此类攻击。

A. 现场阶段;规划阶段;准备阶段;最终分析

B. 准备阶段;规划阶段;现场阶段;最终分析

C. 规划阶段;现场阶段;准备阶段;最终分析

D. 规划阶段;准备阶段;现场阶段;最终分析

A. 建立环境

B. 实施风险处理计划

C. 持续的监视与评审风险

D. 持续改进信息安全管理过程

解析:解析:持续改进信息安全管理过程属于处置(ACT)阶段。

A. 所有的变更都必须文字化,并被批准

B. 变更应通过自动化工具来实施

C. 应维护系统的备份

D. 通过测试和批准来确保质量

A. 报文

B. 比特流

C. 帧

D. 包

解析:解析:P330 页

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. IPSec

B. PP2P

C. L2TP

D. SSL

解析:解析:IPSec 工作在网络层,PP2P 和 L2TP 工作在数据链路层,SSL 工作在传输层。P338 页。

A. 网络层

B. 表示层

C. 会话层

D. 物理层

解析:解析:网络层和应用层可以提供保密性、身份鉴别、完整性、抗抵赖、访问控制服务。

A. 组织内的信息安全方针文件、信息安全规章制度文件、信息安全相关操作规范文件等文档是组织的工作标准,也是 ISMS 审核的依据

B. 组织内的业务系统日志文件、风险评估报告等文档是对上一级文件的执行和记录,对这些记录不需要保护和控制

C. 组织在每份文件的首页,加上文件修订跟踪表,以显示每一版本的版本号、发布日期、编写人、审批人、主要修订等内容

D. 层次化的文档是 ISMS 建设的直接体现,文档体系应当依据风险评估的结果建立

解析:解析:信息安全管理体系运行记录需要保护和控制。