A、 PING 扫描技术和端口扫描技术

B、 端口扫描技术和漏洞扫描技术

C、 操作系统探测和漏洞扫描技术

D、 PING 扫描技术和操作系统探测

答案:B

解析:解析:概念题

A、 PING 扫描技术和端口扫描技术

B、 端口扫描技术和漏洞扫描技术

C、 操作系统探测和漏洞扫描技术

D、 PING 扫描技术和操作系统探测

答案:B

解析:解析:概念题

A. 软件的安全问题可能造成软件运行不稳定, 得不到正确结果甚至崩溃

B. 软件的安全问题应该依赖于软件开发的设计、编程、测试以及部署等各个阶段措施解决

C. 软件的安全问题可能被攻击者利用后影响人身健康安全

D. 软件的安全问题是由程序开发者遗留的,和软件部署运行环境无关

解析:解析:“由程序开发者遗留的, 和软件部署运行环境无关”

A. 网站竞争对手可能雇佣攻击者实施 DDoS 攻击,降低网站访问速度

B. 网站使用用户名、密码进行登录验证,攻击者可能会利用弱口令或其他方式获得用户密码,以该用户身份登录修改用户订单等信息

C. 网站使用使用 http 协议进行浏览等操作,无法确认数据与用户发出的是否一致,可能数据被中途篡改

D. 网站使用使用 http 协议进行浏览等操作,未对数据进行加密,可能导致用户传输信息泄露,例如购买的商品金额等

解析:解析:A属于拒绝服务威胁; C属于篡改威胁; D属于信息泄露威胁。 P405页。

A. 简单运行

B. 行为检测

C. 特征数据匹配

D. 特征码扫描

解析:解析:恶意代码检测包括特征码扫描和行为检测,行为检测是防病毒软件通过对软件的行为检测,将软件行为与恶意代码行为模型进行匹配,以判断是否为恶意代码。P370 页

A. 科克霍夫原则指出算法的安全性不应基于算法的保密,而应基于密钥的安全性

B. 保密通信过程,通信使用之前用过的会话密钥建立会话,不影响通信安全

C. 密钥管理需要考虑密钥产生、存储、备份、分配、更新、撤销等生命周期过程的每一个环节

D. 在网络通信中,通信双方可利用Diffie-Hellman 协议协商出会话密钥

解析:解析:会话密钥不应重复使用,如果使用用过的会影响通信安全。

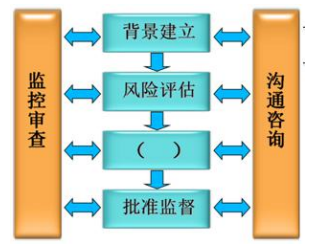

A. 风险评价

B. 风险计算

C. 风险预测

D. 风险处理

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

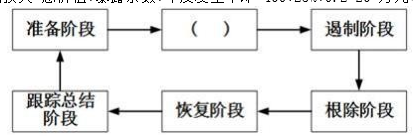

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. 数字签名

B. 非安全信道的密钥交换

C. 消息认证码

D. 身份认证

解析:解析:ABD 都是是公钥密码应用的范畴。

A. 24 万

B. 0.09 万

C. 37.5 万

D. 9 万

解析:解析:计算公式为 100 万*24%*(3/8)=9 万

A. 使用专用上网购物用计算机,安装好软件后不要对该计算机上的系统软件、应用软件进行升级

B. 为计算机安装具有良好声誉的安全防护软件,包括病毒查杀、安全检查和安全加固方面的软件

C. 在 IE 的配置中,设置只能下载和安装经过签名的、安全的 ActiveX 控件

D. 在使用网络浏览器时,设置不在计算机中保留网络历史记录和表单数据

解析:解析:安装好软件后应及时对该计算机上的系统软件、应用软件进行升级,以增加操作系统的安全性。

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《政府信息系统安全和保密管理工作的通知》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:《国家信息化领导小组关于加强信息安全保障工作的意见》是我国政策性文件明确了我国信息安全保障工作的方针和总体要求以及加强信息安全工作的主要原则。