42.层次化的文档是信息安全管理体系《Information Security Management System.ISMS》建设的直接体系,也 ISMS 建设的成果之一,通常将 ISMS 的文档结构规划为 4 层金字塔结构,那么,以下选项()应放入到一级文件中.

A. 《风险评估报告》

B. 《人力资源安全管理规定》

C. 《ISMS 内部审核计划》

D. 《单位信息安全方针》

解析:解析:一级文件中一般为安全方针、策略文件;二级文件中一般为管理规范制度;三级文件一般为操作手册和流程;四级文件一般表单和管理记录。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c988-c0ba-f2840f59e001.html

点击查看答案

12.数据库的安全很复杂,往往需要考虑多种安全策略,才可以更好地保护数据库的安全。以下关于数据库常用的安全策略理解不正确的是 () 。

A. 粒度最小策略,将数据库中的数据项进行划分,粒度越小,安全级别越高,在实际中需要选择最小粒度

B. 最小特权原则,是让用户可以合法的存取或修改数据库的前提下,分配最小的特权,使得这些信息恰好能够完成用户的工作

C. 按内容存取控制策略,不同权限的用户访问数据库的不同部分

D. 最大共享策略,在保证数据库的完整性、保密性和可用性的前提下,最大程度地共享数据库中的信息

解析:解析:数据库安全一般遵循最小化原则。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b4f8-c0ba-f2840f59e00b.html

点击查看答案

83.对操作系统软件安装方面应建立安装(),运行系统要化安装经过批准的可执行代码,不安装开发代码和(),应用和操作系统软件要在大范围的、成功的测试之后才能实施。而且要仅由受过培训的管理员,根据合适的(),进行运行软件、应用和程序库的更新;必要时在管理者批准情况下,仅为了支持目的才授予供应商物理或逻辑访问权,并且要监督供应商的活动。对于用户能安装何种类型的软件,组织宜定义并强制执行严格的方针,宜使用()。不受控制的计算机设备上的软件安装可能导致脆弱性。进行导致信息泄露;整体性损失或其他信息安全事件或违反()。

A. 控制规程; 编译程序; 管理授权; 最小特权方针; 知识产权

B. 编译程序; 控制规程; 管理授权; 最小特权方针; 知识产权

C. 控制规程; 管理授权; 编译程序; 最小特权方针; 知识产权

D. 控制规程; 最小特权方针;编译程序; 管理授权; 知识产权

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-0988-c0ba-f2840f59e003.html

点击查看答案

96.组织应定期监控、审查、审计 () 服务,确保协议中的信息安全条款和条件被遵守,信息安全事件和问题得到妥善管理。应将管理供应商关系的责任分配给指定的个人或 () 团队。另外,组织应确保落实供应商符合性审查和相关协议要求强制执行的责任。应保存足够的技术技能和资源的可用性以监视协议要求尤其是 () 要求的实现。当发现服务交付的不足时,宜采取 ().当供应商提供的服务,包括对 () 方针、规程和控制措施的维持和改进等发生变更时,应在考虑到其对业务信息、系统、过程的重要性和重新评估风险的基础上管理。

A. 供应商;服务管理;信息安全;合适的措施;信息安全

B. 服务管理;供应商;信息安全;合适的措施;信息安全

C. 供应商;信息安全;服务管理;合适的措施;信息安全

D. 供应商;合适的措施;服务管理;信息安全;信息安全

解析:解析:P124

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-c0b0-c0ba-f2840f59e014.html

点击查看答案

71.根据信息安全风险要素之间的关系,下图中空白处应该填写()

A. 资产

B. 安全事件

C. 脆弱性

D. 安全措施

解析:解析:风险的原理是威胁利用脆弱性,造成对资产的风险。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e00c.html

点击查看答案

40.根据《信息安全等级保护管理办法》、《关于开展信息安全等级保护测评体系建设试点工作的通知》 (公信安[2009]812 号) 、关于推动信息安全等级保护 () 建设和开展 () 工作的通知 (公信安[2010]303 号) 等文件,由公安部() 对等级保护测评机构管理,接受测评机构的申请、考核和定期 () ,对不具备能力的测评机构则 () 。

A. 测评体系;等级测评;等级保护评估中心;能力验证;取消授权

B. 等级测评;测评体系;等级保护评估中心;能力验证;取消授权

C. 测评体系;等级保护评估中心;能力验证;等级测评;取消授权

D. 测评体系;等级保护评估中心;等级测评;能力验证;取消授权

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b8e0-c0ba-f2840f59e011.html

点击查看答案

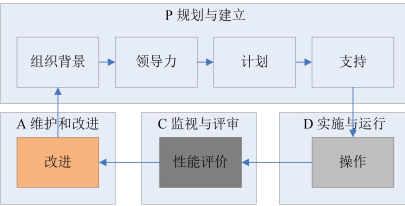

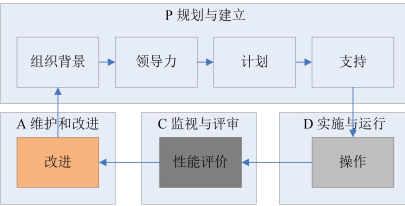

10.下图描绘了信息安全管理体系的 PDCA 模型其中,建立 ISMS 中,组织应根据业务、组织、位置、资产和技术等方面的特性,确定 ISMS 的范围和边界,包括对范围任何删减的详细说明和正当性理由。组织应根据业务、组织、位置、资产和技术等方面的特性,监视和评审 ISMS()。实施和运行 ISMS 中,组织应为管理信息安全风险识别适当的()、资源、职责和优选顺序,监视和评审 ISMS 中,组织应执行监视与评审规程和其他()。以迅速检测过程运行结果中的错误,迅速识别图的和得逞的安全违规和事件,使管理者能够确定分配给人员的安全活动或通过信息技术实施的安全活动是否按期望执行,通过使用指示器帮助检测安全事态并预防安全事件,确定解决安全违规的措施是否有效,保持和改进 ISMS 中,组织应经常进行 ISMS 改进,采取合适的纠正和(),从其他组织和组织自身的安全经验中()。

A. 方针;管理措施;控制措施;预防措施;吸取措施

B. 方针;控制措施;管理措施;预防措施;吸取措施

C. 方针;预防措施;管理措施;控制措施;吸取措施

D. 方针;吸取措施;管理措施;控制措施;预防措施

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e009.html

点击查看答案

19.PKI 的主要理论基础是 () 。

A. 摘要算法

B. 对称密码算法

C. 量子密码

D. 公钥密码算法

解析:解析:PKI (公钥基础设施) ,也称公开密钥基础设施。P286 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b4f8-c0ba-f2840f59e012.html

点击查看答案

45.某网站在设计对经过了威胁建模和攻击面分析,在开发时要求程序员编写安全的代码,但是在部署时由于管理员将备份存放在 WEB 目录下导致了攻击者可直接下载备份,为了发现系统中是否存在其他类似问题,以下哪种测试方式是最佳的测试方法。

A. 模糊测试

B. 源代码测试

C. 渗透测试

D. 软件功能测试

解析:解析:渗透测试是通过攻击者的角度进行安全测试,对系统进行安全评估的一种测试方法。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c988-c0ba-f2840f59e004.html

点击查看答案

45.某电子商务网站架构设计时,为了避免数据误操作,在管理员进行订单删除时,需要由审核员进行审核后该删除操作才能生效,这种设计是遵循了发下哪个原则

A. 权限分离原则

B. 最小的特权原则

C. 保护最薄弱环节的原则

D. 纵深防御的原则

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e00d.html

点击查看答案