A、 经过数十年的发展,互联网上已经接入了数亿台各种电子设备

B、 刚刚经过风险评估并针对风险采取处理措施后仅一周,新的系统漏洞使得信息系统面临新的风险

C、 某公司的信息系统面临了来自美国的”匿名者”黑客组织的攻击

D、 某公司尽管部署了防火墙、防病毒等安全产品, 但服务器中数据仍然产生了泄露

答案:B

解析:解析:B 体现出了动态性

A、 经过数十年的发展,互联网上已经接入了数亿台各种电子设备

B、 刚刚经过风险评估并针对风险采取处理措施后仅一周,新的系统漏洞使得信息系统面临新的风险

C、 某公司的信息系统面临了来自美国的”匿名者”黑客组织的攻击

D、 某公司尽管部署了防火墙、防病毒等安全产品, 但服务器中数据仍然产生了泄露

答案:B

解析:解析:B 体现出了动态性

A. 漏洞是存在于信息系统的某种缺陷。

B. 漏洞存在于一定的环境中,寄生在一定的客体上(如 TOE 中、过程中等)。

C. 具有可利用性和违规性,它本身的存在虽不会造成破坏,但是可以被攻击者利用,从而给信息系统安全带来威胁和损失。

D. 漏洞都是人为故意引入的一种信息系统的弱点

解析:解析:漏洞是”人为故意或非故意引入的弱点”,漏洞可能是无意的有些甚至就是设计缺陷引起的。

A. 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点

B. 动态分析针对性强,并且具有较高的准确性,但由于其分析过程中覆盖的执行路径有限,分析的完整性难以保证

C. 动态分析通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制

D. 动态分析通过监控系统进程、文件和注册表等方面出现的非正常操作和变化,可以对恶意代码非法行为进行分析

解析:解析:”通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制”是静态分析的内容,P371 页。

A. 中国

B. 俄罗斯

C. 美国

D. 英国

A. Land

B. UDP Flood

C. Smurf

D. Teardrop

解析:解析:Teardrop 属于碎片攻击,不属于流量型拒绝服务攻击。

A. 项目有明确的开始日期,结束日期由项目的领导者根据项目进度来随机确定

B. 项目目标要遵守 SMART 原则,即项目的目标要求具体(Specific)、可测量(Measurable)、需相关方的一致同意(Agree to)、现实 (Realistic)、有一定的时限 (Time-oriented)

C. 项目资源指完成项目所需要的人、财、物等

D. 项目是为达到特定的目的、使用一定资源、在确定的期间内、为特定发起人而提供独特的产品、服务或成果而进行的一次性努力

解析:解析:结束日期并非由领导者随机确定,项目上习惯把验收报告日期视为结束日期,另有约定的以约定为准。

A. 信息系统自身存在脆弱性是根本原因。信息系统越来越重要,同时自身在开发、部署和使用过程中存在的脆弱性,导致了诸多的信息安全事件发生。因此,杜绝脆弱性的存在是解决信息安全问题的根本所在

B. 信息系统面临诸多黑客的威胁,包括恶意攻击者和恶作剧攻击者。信息系统应用越来越广泛,接触信息系统的人越多y信息系统越可能遭受攻击。因此,避免有恶意攻击可能的人接触信息系统就可以解决信息安全问题

C. 信息安全问题的根本原因是内因、外因和人三个因素的综合作用,内因和外因都可能导致安全事件的发生,但最重要的还是人的因素,外部攻击者和内部工作人员通过远程攻击、本地破坏和内外勾结等手段导致安全事件发生。因此,对人这个因素的防范应是安全工作重点

D. 信息安全问题产生的根源要从内因和外因两个方面分析,因为信息系统自身存在脆弱性,同时外部又有威胁源,从而导致信息系统可能发生安全事件。因此,要防范信息安全风险,需从内外因同时着手

解析:解析:从根源来说, 信息安全问题可以归因于内因和外因两个方面。P3 页。

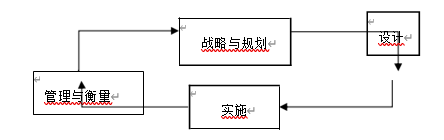

A. 设计;战略与规划;逻辑设计;实施;管理与衡量

B. 战略与规划;逻辑设计;设计;实施;管理与衡量

C. 战略与规划;实施;设计;逻辑设计;管理与衡量

D. 战略与规划;设计;逻辑设计;实施;管理与衡量

解析:解析:P42

A. 在 linux 中,每一个文件和程序都归属于一个特定的”用户”

B. 系统中的每一个用户都必须至少属于一个用户组

C. 用户和组的关系可是多对一,一个组可以有多个用户,一个用户不能属于多个组

D. root 是系统的超级用户,无论是否文件和程序的所有者都具有访问权限

解析:解析:一个用户可以属于多个组。

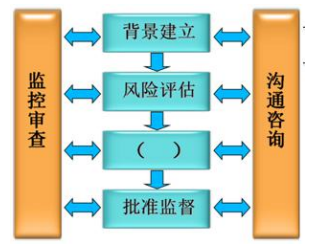

A. 风险评价

B. 风险计算

C. 风险预测

D. 风险处理

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

A. ARP 协议是一个无状态的协议

B. 为提高效率,ARP 信息在系统中会缓存

C. ARP 缓存是动态的,可被改写

D. ARP 协议是用于寻址的一个重要协议

解析:解析:D 不是导致欺骗的根源。