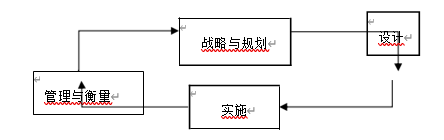

A、 设计;战略与规划;逻辑设计;实施;管理与衡量

B、 战略与规划;逻辑设计;设计;实施;管理与衡量

C、 战略与规划;实施;设计;逻辑设计;管理与衡量

D、 战略与规划;设计;逻辑设计;实施;管理与衡量

答案:D

解析:解析:P42

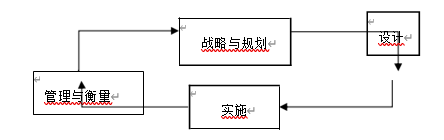

A、 设计;战略与规划;逻辑设计;实施;管理与衡量

B、 战略与规划;逻辑设计;设计;实施;管理与衡量

C、 战略与规划;实施;设计;逻辑设计;管理与衡量

D、 战略与规划;设计;逻辑设计;实施;管理与衡量

答案:D

解析:解析:P42

A. ISMS;PDCA 过程;行动和过程;信息安全结果

B. PDCA;ISMS 过程;行动和过程;信息安全结果

C. ISMS;PDCA 过程;信息安全结果;行动和过程

D. PDCA;ISMS 过程;信息安全结果;行动和过程

A. 不选择 Windows 平台下安装使用

B. 安装后,修改配置文件 http.cenf 中的有关参数

C. 安装后,删除 Apache HTTP Server 源码

D. 从正确的官方网站下载 Apache HTTP Server,并安装使用

解析:解析:修改配置参数是可行的。

A. 监理咨询支撑要素

B. 控制和管理手段

C. 监理咨询阶段过程

D. 监理组织安全实施

解析:解析:监理模型组成包括监理咨询支撑要素、监理咨询阶段过程、控制和管理手段。

A. 规则

B. 计划

C. 实现

D. 测试

解析:解析:弃用不安全函数属于编码实现阶段的工作,P398 页。

A. 管理,主要是管理软件开发的过程和活动

B. 构造,主要是在开发项目中确定目标并开发软件的过程与活动

C. 验证,主要是测试和验证软件的过程和活动

D. 购置,主要是购买第三方商业软件或者采用开源组件的相关管理过程与活动

解析:解析:注意题干核心:软件开发过程中的核心业务功能

A. 动态分配 IP 地址

B. 静态分配 IP 地址

C. 网络地址转换分配地址

D. 手动分配

解析:解析:”没有必要分配静态”首先排除 B,实际上题干介绍的是动态分配 IP 地址概述。

A. netshow

B. netstat

C. ipconfig

D. Netview

A. Windows 服务必须是一个独立的可执行程序

B. Windows 服务的运行不需要用户的交互登陆

C. Windows 服务都是随系统启动而启动,无需用户进行干预

D. Windows 服务都需要用户进行登陆后,以登录用户的权限进行启动

A. 严重违反保密规定行为、定密不当行为、公共信息网络运营商及服务商不履行保密义务的行为、保密行政管理部门的工作人员的违法行为

B. 严重违反保密规定行为、公共信息网络运营商及服务商不履行保密义务的行为、保密行政管理部门的工作人员的违法行为,但不包括定密不当行为

C. 严重违反保密规定行为、定密不当行为、保密行政管理部门的工作人员的违法行为,但不包括公共信息网络运营商及服务商不履行保密义务的行为

D. 严重违反保密规定行为、定密不当行为、公共信息网络运营商及服务商不履行保密义务的行为,但不包括保密行政管理部门的工作人员的违法行为

解析:解析:A 最全面,严重违反保密规定行为、定密不当行为、公共信息网络运营商及服务商不履行保密义务的行为、保密行政管理部门的工作人员的违法行为

A. 口令序列

B. 时间同步

C. 挑战/应答

D. 静态口令

解析:解析:题干描述的是 C 的解释。