A、 数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息

B、 数字签名能够解决数据的加密传输,即安全传输问题

C、 数字签名一般采用对称加密机制

D、 数字签名能够解决篡改、伪造等安全性问题

答案:D

解析:解析:数字签名的作用就是”解决篡改、伪造等安全性问题”,A 项毫无关系是错误的,B 项数字签名的作用不是用来加密传输的,C 项数字签名一般采用非对称加密机制。

A、 数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息

B、 数字签名能够解决数据的加密传输,即安全传输问题

C、 数字签名一般采用对称加密机制

D、 数字签名能够解决篡改、伪造等安全性问题

答案:D

解析:解析:数字签名的作用就是”解决篡改、伪造等安全性问题”,A 项毫无关系是错误的,B 项数字签名的作用不是用来加密传输的,C 项数字签名一般采用非对称加密机制。

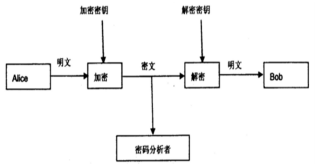

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。

A. 仅管理员可访问

B. 所有合法用户可访问

C. 允许匿名

D. 三种方式一样

解析:解析:D 项是干扰项,D 项的意思是三种方式攻击面一样。

A. 通过把 SQL 命令插入到 web 表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令

B. 攻击者在远程 WEB 页面的 HTML 代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行。

C. 当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上

D. 信息技术、信息产品、信息系统在设计、实现、配置、运行等过程中,有意或无意产生的缺陷

解析:解析:C 为缓冲区溢出的正确解释。

A. ARP欺骗是指攻击者直接向受害者主机发送错误的 ARP 应答报文,使得受害者主机将错误的硬件地址映射关系存入到 ARP 缓存中, 从而起到冒充主机的目的

B. 解决 ARP欺骗的一个有效方法是采用“静态”的 ARP 缓存, 如果发生硬件地址的更改,则需要人工更新缓存

C. 单纯利用 ARP 欺骗攻击时,ARP 欺骗通常影响的是内部子网,不能跨越路由实施攻击

D. 彻底解决 ARP 欺骗的方法是避免使用ARP 协议和 ARP 缓存,直接采用IP 地址和其他主机进行连接

解析:解析:如果不使用 ARP 协议可能会造成网络无法正常运行,因此不能避免使用该协议。

A. 跨站脚本攻击

B. TCP 会话劫持

C. IP 欺骗攻击

D. 拒绝服务攻击

解析:解析:流量突增 5 倍以上,说明是流量性的攻击,最后可能的就是拒绝服务攻击。

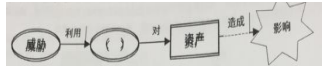

A. 信息载体

B. 措施

C. 脆弱性

D. 风险评估

A. 从某种角度上讲,白盒测试与墨盒测试都属于动态测试

B. 功能测试属于黑盒测试

C. 结构测试属于白盒测试

D. 对功能的测试通常是要考虑程序的内部结构的

解析:解析:白盒测试是在程序员十分了解程序的前提下,对程序的逻辑结构进行的测试。而黑盒测试则将程序视为一个黑盒子,仅仅是测试人员提供输入数据,观察输出数据,并不了解程序是如何运行的,结构测试属于白盒测试,关注的是如何选择合适的程序或子程序路径来执行有效的检查。功能测试则属于黑盒测试,对功能的测试通常通过提供输入数据,检查实际输出的结果,很少考虑程序的内部结构。

A. 供应商;服务管理;信息安全;合适的措施;信息安全

B. 服务管理;供应商;信息安全;合适的措施;信息安全

C. 供应商;信息安全;服务管理;合适的措施;信息安全

D. 供应商;合适的措施;服务管理;信息安全;信息安全

解析:解析:P124

A. 使用和与用户名相同的口令

B. 选择可以在任何字典或语言中找到的口令

C. 选择任何和个人信息有关的口令

D. 采取数字,字母和特殊符号混合并且易于记忆

解析:解析:常识问题

A. 要求所有的开发人员参加软件安全开发知识培训

B. 要求增加软件源代码审核环节,加强对软件代码的安全性审查

C. 要求统一采用Windows8 系统进行开发,不能采用之前的Windows 版本

D. 要求邀请专业队伍进行第三方安全性测试,尽量从多角度发现软件安全问题

解析:解析:统一采用Windows8 系统对软件安全无帮助。