A、 分布式拒绝服务攻击(DDoS)

B、 病毒传染

C、 口令暴力破解

D、 缓冲区溢出攻击

答案:C

解析:解析:账号锁定是为了解决暴力破解攻击的。

A、 分布式拒绝服务攻击(DDoS)

B、 病毒传染

C、 口令暴力破解

D、 缓冲区溢出攻击

答案:C

解析:解析:账号锁定是为了解决暴力破解攻击的。

A. 要求所有的开发人员参加软件安全开发知识培训

B. 要求增加软件源代码审核环节,加强对软件代码的安全性审查

C. 要求统一采用Windows8 系统进行开发,不能采用之前的Windows 版本

D. 要求邀请专业队伍进行第三方安全性测试,尽量从多角度发现软件安全问题

解析:解析:统一采用Windows8 系统对软件安全无帮助。

A. 系统和网络的安全

B. 系统和动态的安全

C. 技术、管理、工程的安全

D. 系统的安全;动态的安全;无边界的安全;非传统的安全

解析:解析:P3

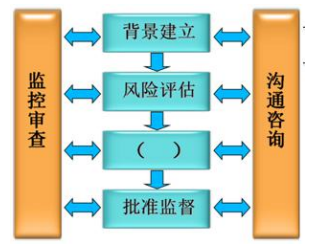

A. 背景建立

B. 风险评估

C. 风险处理

D. 批准监督

解析:解析:”安全产品选择”是为了进行风险处理。

A. 安全安装

B. 安全配置

C. 安全管理

D. 以上都对

A. 捍卫网络空间主权

B. 保护关键信息基础设施

C. 提升网络空间防护能力

D. 阻断与国外网络连接

解析:解析:常识问题

A. 项目管理是一门关于项目资金、时间、人力等资源控制的管理科学

B. 项目管理是运用系统的观点、方法和理论,对项目涉及的全部工作进行有效地管理,不受项目资源的约束

C. 项目管理包括对项目范围、时间、成本、质量、人力资源、沟通、风险、采购、集成的管理

D. 项目管理是系统工程思想针对具体项目的实践应用

解析:解析:项目管理受项目资源的约束。

A. 该网站软件存在保密性方面安全问题

B. 该网站软件存在完整性方面安全问题

C. 该网站软件存在可用性方面安全问题

D. 该网站软件存在不可否认性方面安全问题

解析:解析:题干描述的是完整性。

A. CMM 的思想来源于项目管理、质量管理和过程管理

B. CMM 是一种衡量工程实施能力的方法,是一种面向工程过程的方法

C. CMM 是建立在统计过程控制理论基础上的,它基于这样一个假设,即”生产过程的高质量和在过程中组织实施的成熟性可以低成本地生产出高质量产品”

D. CMM 的思想不关注结果,而是强调了过程的控制,过程如果是高质量的,结果通常会是高质量的

解析:解析:CMM 的思想来源于已有多年历史的项目管理、质量管理, 自产生以来几经修订,成为具有广泛影响的模型。P178 页。

A. 分组密码算法要求输入明文按组分成固定长度的块

B. 分组密码算法也称为序列密码算法

C. 分组密码算法每次计算得到固定长度的密文输出块

D. 常见的 DES、IDEA 算法都属于分组密码算法

解析:解析:分组密码是在加密过程中将明文进行分组后在进行加密,序列密码又叫流密码对每一个字节进行加密。

A. 风险评价

B. 风险计算

C. 风险预测

D. 风险处理

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。