A、 国家秘密及其密级的具体范围,由国家保密工作部分分别会问外交、公安、国家安全和其他中央有关机关规定

B、 各级国家机关、单位对所产生的国家秘密事项,应当按照国家秘密及其密级具体范围的规定确定密级

C、 对是否属于国家秘密和属于何种密级不明确的事项,可由各单位自行参考国家要求确定和定级,然后报国家保密工作部分确定

D、 对是否属于国家秘密和属于何种密级不明确的事项,由国家保密工作部分,省,自治区、直辖市的保密工作部门,省、自治区政府所在地的市和经国务院批准的较大的时的保密工作部分或者国家保密工作部门审定的机关确定

答案:C

解析:解析:“可由各单位自行参考国家要求确定和定级” ,应由由相应部门认定。

A、 国家秘密及其密级的具体范围,由国家保密工作部分分别会问外交、公安、国家安全和其他中央有关机关规定

B、 各级国家机关、单位对所产生的国家秘密事项,应当按照国家秘密及其密级具体范围的规定确定密级

C、 对是否属于国家秘密和属于何种密级不明确的事项,可由各单位自行参考国家要求确定和定级,然后报国家保密工作部分确定

D、 对是否属于国家秘密和属于何种密级不明确的事项,由国家保密工作部分,省,自治区、直辖市的保密工作部门,省、自治区政府所在地的市和经国务院批准的较大的时的保密工作部分或者国家保密工作部门审定的机关确定

答案:C

解析:解析:“可由各单位自行参考国家要求确定和定级” ,应由由相应部门认定。

A. 系统工程是基本理论的技术实现

B. 系统工程是一种对所有系统都具有普遍意义的科学方法

C. 系统工程是组织管理系统规划、研究、制造、试验、使用的科学方法

D. 系统工程是一种方法论

解析:解析:系统工程是方法论,不是技术实现。

A. 对用户知识要求高,配置、操作和管理使用过于简单,容易遭到攻击

B. 高虚频率,入侵检测系统会产生大量的警告信息和可疑的入侵行为记录,用户处理负担很重

C. 入侵检测系统在应对自身攻击时,对其他数据的检测可能会被控制或者受到影响

D. 警告消息记录如果不完整,可能无法与入侵行为关联

解析:解析:“配置、操作和管理使用过于简单,容易遭到攻击”错误。

A. 风险评价

B. 风险计算

C. 风险预测

D. 风险处理

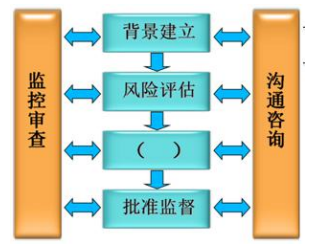

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

A. IPsec仅能保证传输数据的可认证性和保密性

B. 验证头协议(Authentication Head,AH)和IP封装安全载荷协议(Encapsulating SecurityPayload ,ESP)都能以传输模式和隧道模式工作

C. 在隧道模式中,保护的是整个互联网协议(Internet Protocol ,IP)包,包括P头

D. 在传送模式中,保护的是P负载

解析:解析:IPsec 协议中通过封装安全载荷协议加密需要保护的载荷数据,为这些数据提供机密性和完整性保护能力。

A. 可以建立起文档化的信息安全管理规范,实现有”法”可依,有章可循,有据可查

B. 可以强化员工的信息安全意识,建立良好的安全作业习惯,培育组织的信息安全企业文化

C. 可以增强客户、业务伙伴、投资人对该组织保障其业务平台和数据信息的安全信心

D. 可以深化信息安全管理,提高安全防护效果,使组织通过国际标准化组织的 ISO9001 认证

解析:解析:ISO9001 是质量认证不是安全管理认证,应通过 ISO27001 认证。

A. 对于重要的服务,应在测试环境中安装并确认补丁兼容性问题后再在正式生产环境中部署

B. 对于服务器等重要设备,立即使用系统更新功能安装这批补丁,用户终端计算机由于没有重要数据,由终端自行升级

C. 本次发布的漏洞目前尚未出现利用工具,因此不会对系统产生实质性危害,所以可以先不做处理

D. 由于本次发布的数个漏洞都属于高危漏洞,为了避免安全风险,应对单位所有的服务器和客户端尽快安装补丁

解析:解析:对于重要的服务,在测试环境中安装并确定补丁的兼容性问题后再在正式生产环境中部署,这样可以有效的避免应补丁升级后可能会对系统服务造成不必要的影响。

A. PING 扫描技术和端口扫描技术

B. 端口扫描技术和漏洞扫描技术

C. 操作系统探测和漏洞扫描技术

D. PING 扫描技术和操作系统探测

解析:解析:概念题

A. 我国是在国家质量监督检验疫总局管理下,由国家标准化管理委员会统一管理全国标准化工作,下设有专业技术委员会

B. 事关国家安全利益,信息安全因此不能和国际标准相同,而是要通过本国组织和专家制定标准,切实有效地保护国家利益和安全

C. 我国归口信息安全方面标准是”全国信息安全标准化技术委员会”,为加强有关工作,2016在其下设立”大数据安全特别工作组”

D. 信息安全标准化工作是解决信息安全问题的重要技术支撑,其主要作业突出体现在能够确保有关产品、设施的技术先进性、可靠性和一致性

解析:解析:信息安全的标准可以和国际标准相同,也可以不相同。包括同等采用方式和等效采用方式等。

A. ”制定 ISMS 方针”是建产 ISMS 阶段工作内容

B. ”实施培训和意识教育计划”是实施和运行 ISMS 阶段工作内容

C. ”进行有效性测量”是监视和评审 ISMS 阶段工作内容

D. ”实施内部审核”是保护和改进 ISMS 阶段工作内容

解析:解析:“实施内部审核”是监视和评审阶段的工作内容。P98 页

A. 脆弱性扫描工具

B. 渗透测试工具

C. 拓扑发现工具

D. 安全审计工具