A、 资产清单

B、 资产责任人

C、 资产的可接受使用

D、 分类指南,信息的标记和处理

答案:D

解析:解析:P109 页。

A、 资产清单

B、 资产责任人

C、 资产的可接受使用

D、 分类指南,信息的标记和处理

答案:D

解析:解析:P109 页。

A. 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点

B. 动态分析针对性强,并且具有较高的准确性,但由于其分析过程中覆盖的执行路径有限,分析的完整性难以保证

C. 动态分析通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制

D. 动态分析通过监控系统进程、文件和注册表等方面出现的非正常操作和变化,可以对恶意代码非法行为进行分析

解析:解析:”通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制”是静态分析的内容,P371 页。

A. 现场阶段;规划阶段;准备阶段;最终分析

B. 准备阶段;规划阶段;现场阶段;最终分析

C. 规划阶段;现场阶段;准备阶段;最终分析

D. 规划阶段;准备阶段;现场阶段;最终分析

A. D 是 Do,指实施、具体运作,实现计划中的内容

B. P 是 Prepare,指准备,包括明确对象、方法,制定活动规划

C. A 是 Act 或 Adjust,指改进、完善和处理,对总结检查的结果进行处理,对成功的经验加以肯定,并予以标准化,总结失败的教训并加以重视,对没有解决的问题,应该交给下一个 PDCA 循环解决

D. C 是 Check,指检查、总结执行计划的结果,明确效果,找出问题

解析:解析:PDCA(plan-do-check-act 或者 plan-do-check-adjust)循环的 4 个阶段,”策划- 实施-检查-改进”。P94 页。

A. 假冒攻击可以采用身份认证机制来防范

B. 为了防止传输的信息被篡改,收发双方可以使用单向 Hash 函数来验证数据的完整性

C. 为了防止发送方否认曾经发送过的消息,收发双方可以使用消息验证码来防止抵赖

D. 为了防止发送方否认曾经发送过的消息,收发双方可以使用消息验证码来防止抵赖

解析:解析:消息验证码不能防止抵赖,而是提供消息鉴别、完整性校验和抗重放攻击。

A. 风险分析

B. 风险要素识别

C. 风险结果判定

D. 风险处理

解析:解析:漏洞扫描属于风险要素的脆弱性要素识别,风险要素包括资产、威胁、脆弱性、安全措施。

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

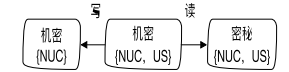

解析:解析:BLP 模型严禁横向流通

A. 能够局部反应国家防御和治安实力的

B. 我国独有、不受自然条件因素制约、能体现民族特色的精华, 并且社会效益或者经济效益显著的传统工艺

C. 处于国际先进水平,并且有军事用途或者对经济建设具有重要影响的

D. 国际领先,并且对国防建设或者经济建设具有特别重大影响的

解析:解析:重在”特别重大影响”。

A. 通过信息安全培训,使相关信息发布人员了解信息收集风险,发布信息最小化原则

B. 减少系统对外服务的端口数量,修改服务旗标

C. 关闭不必要的服务,部署防火墙、IDS 等措施

D. 系统安全管理员使用漏洞扫描软件对系统进行安全审计

A. 单点登录技术实质是安全凭证在多个用户之间的传递或共享

B. 使用单点登录技术用户只需在登录时进行一次注册,就可以访问多个应用

C. 单点登录不仅方便用户使用,而且也便于管理

D. 使用单点登录技术能简化应用系统的开发

解析:解析:单点登录技术实质是安全凭证在多个应用系统之间的传递或共享。

A. 文件隐藏

B. 进程隐藏

C. 网络连接隐藏

D. 以上都是

解析:解析:恶意代码采用的隐藏技术包括:文件隐藏、进程隐藏、网络连接隐藏等。