A、 编辑文件/etc/pam.d/system-auth,设置 auth required pam_tally.soonerr=fail deny=6 unlock_time=300

B、 编辑文件/etc/profile,设置 TMOUT=600

C、 编辑文件/etc/passwd,检查文件中用户 ID,禁用所有 ID=0 的用户

D、 编辑文件/etc/ssh/sshd_config,将 PermitRootLogin 设置为 no

答案:C

解析:解析:ID 为 0 的用户为root用户,通常不使用root用户远程运维,但也不应本地禁用。

A、 编辑文件/etc/pam.d/system-auth,设置 auth required pam_tally.soonerr=fail deny=6 unlock_time=300

B、 编辑文件/etc/profile,设置 TMOUT=600

C、 编辑文件/etc/passwd,检查文件中用户 ID,禁用所有 ID=0 的用户

D、 编辑文件/etc/ssh/sshd_config,将 PermitRootLogin 设置为 no

答案:C

解析:解析:ID 为 0 的用户为root用户,通常不使用root用户远程运维,但也不应本地禁用。

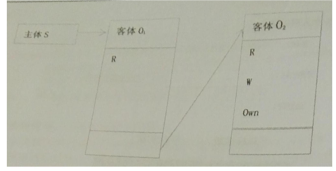

A. 访问控制表(ACL)

B. 访问控制矩阵

C. 能力表(CL)

D. 前缀表(Profiles)

解析:解析:P307

A. 不选择 Windows 平台下安装使用

B. 安装后,修改配置文件 http.cenf 中的有关参数

C. 安装后,删除 Apache HTTP Server 源码

D. 从正确的官方网站下载 Apache HTTP Server,并安装使用

解析:解析:修改配置参数是可行的。

A. 加密技术;业务信息; 特定规程; 专用锁

B. 业务信息;特定规程; 加密技术; 专用锁

C. 业务信息;加密技术; 特定规程; 专用锁

D. 业务信息;专用锁;加密技术;特定规程

A. 任用之前

B. 任用中

C. 任用终止或变化

D. 任用后

解析:解析:P106

A. 要充分企切合信息安全需求并且实际可行

B. 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A. GB/T XXXX.X-200X

B. GB XXXX-200X

C. DBXX/T XXX-200X

D. GB/Z XXX-XXX-200X

解析:解析:A 为国标推荐标准;B 为国标强制标准;C 为地方标准;D 为国标指导标准。

A. 权限分离原则

B. 最小的特权原则

C. 保护最薄弱环节的原则

D. 纵深防御的原则

A. SSH

B. HTTP

C. FTP

D. SMTP

解析:解析:SSH 具备数据加密保护的功能。

A. PING 扫描技术和端口扫描技术

B. 端口扫描技术和漏洞扫描技术

C. 操作系统探测和漏洞扫描技术

D. PING 扫描技术和操作系统探测

解析:解析:概念题

A. 在软件立项时考虑到软件安全相关费用,经费中预留了安全测试、安全评审相关费用,确保安全经费得到落实

B. 在软件安全设计时,邀请软件安全开发专家对软件架构设计进行评审,及时发现架构设计中存在的安全不足

C. 确保对软编码人员进行安全培训,使开发人员了解安全编码基本原则和方法,确保开发人员编写出安全的代码

D. 在软件上线前对软件进行全面安全性测试,包括源代码分析、模糊测试、渗透测试,未经以上测试的软件不允许上线运行

解析:解析:软件的安全测试根据实际情况进行测试措施的选择和组合。