A、 应急响应方法和过程并不是唯一的

B、 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段,这 6 个阶段的响应方法一定能确保事件处理的成功

C、 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段

D、 基于应急响应工作的特点和事件的不规则性,事先制定出事件应急响应方法和过程,有助于一个组织在事件发生时阻止混乱的发生或是在混乱状态中迅速恢复控制,将损失和负面影响降至最低

答案:B

解析:解析:一定能确保事件处理成功,过于绝对。P152 页。

A、 应急响应方法和过程并不是唯一的

B、 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段,这 6 个阶段的响应方法一定能确保事件处理的成功

C、 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段

D、 基于应急响应工作的特点和事件的不规则性,事先制定出事件应急响应方法和过程,有助于一个组织在事件发生时阻止混乱的发生或是在混乱状态中迅速恢复控制,将损失和负面影响降至最低

答案:B

解析:解析:一定能确保事件处理成功,过于绝对。P152 页。

A. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

B. 要充分符合信息安全需求并且实际可行

C. 要使用当前最新的技术和成本最高的设备,从而保障信息系统的绝对安全

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

解析:解析:”要使用当前最新的技术和成本最高的设备”错误,使用经过检验成熟及安全的技术或设备。

A. 流程描述、框架、控制目标、管理指南、成熟度模型

B. 框架、流程描述、管理目标、控制目标、成熟度模型

C. 框架、流程描述、控制目标、管理指南、成熟度模型

D. 框架、管理指南、流程描述、控制目标、成熟度模型

A. 该文件是一个由部委发布的政策性文件,不属于法律文件

B. 该文件适用于 2004 年的等级保护工作,其内容不能约束到 2005 年及之后的工作

C. 该文件是一个总体性指导文件,规定所有信息系统都要纳入等级保护定级范围

D. 该文件适用范围为发文的这四个部门,不适用于其他部门和企业等单位

A. 涉密信息系统的风险评估应按照《信息安全等级保护管理办法》等国家有关保密规定和标准进行

B. 非涉密信息系统的风险评估应按照《非涉及国家秘密的信息系统分级保护管理办法》等要求进行

C. 可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告

D. 此通知不要求将”信息安全风险评估”作为电子政务项目验收的重要内容

解析:解析:根据《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》的规定,可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告。

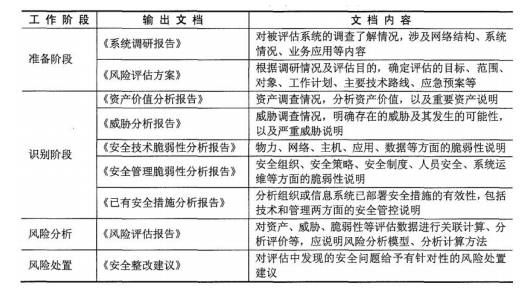

A. 《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容

B. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

C. 《风险评估方案》,主要包括本次风险评估的目的、范围、目标、评估步骤、经费预算和进度安排等内容

D. 《风险评估准则要求》,主要包括现有风险评估参考标准、采用的风险分析方法、资产分类标准等内容

解析:解析:P256 页或者见下表:

A. 威胁和脆弱性

B. 影响和可能性

C. 资产重要性

D. 以上都不对

解析:解析:影响风险等级的要素包括:威胁、资产、脆弱性。

A. 明确业务对信息安全的要求

B. 识别来自法律法规的安全要求

C. 论证安全要求是否正确完整

D. 通过测试证明系统的功能和性能可以满足安全要求

解析:解析:D 属于项目的验收阶段,不属于 IT 项目的立项阶段,题干属于立项阶段。

A. WinNT SP6

B. Win2000 SP4

C. WinXP SP2

D. Win2003 SP1

A. 背景建立的依据是国家,地区行业的相关政策、法律、法规和标准,以及机构的使命,信息系统的业务目标和特性

B. 背景建立阶段应识别需要保护的资产、面临的威胁以及存在的脆弱性,并分别赋值,同时确认已有的安全措施,形成需要保护的资产清单

C. 前景建立阶段应调查信息系统的业务目标、业务特性、管理特性和技术特性、形成信息系统的描述报告

D. 背景建立阶段应分析信息系统的体系结构和关键要素,分析信息系统的安全环境和要求,形成信息系统的安全需求报告

解析:解析:P89

A. 由于在实际渗透测试过程中存在不可预知的风险,所以测试前要提醒用户进行系统和数据备份,以便出现问题时可以及时恢复系统和数据

B. 为了深入发掘该系统存在的安全威胁,应该在系统正常业务运行高峰期进行渗透测试

C. 渗透测试从“逆向”的角度出发,测试软件系统的安全性,其价值在于可以测试软件在实际系统中运行时的安全状况

D. 渗透测试应当经过方案制定、信息收集、漏洞利用、完成渗透测试报告等步骤

解析:解析:在正常业务运行高峰期进行渗透测试可能会影响系统正常运行。