A、 CMM 的思想来源于项目管理、质量管理和过程管理

B、 CMM 是一种衡量工程实施能力的方法,是一种面向工程过程的方法

C、 CMM 是建立在统计过程控制理论基础上的,它基于这样一个假设,即”生产过程的高质量和在过程中组织实施的成熟性可以低成本地生产出高质量产品”

D、 CMM 的思想不关注结果,而是强调了过程的控制,过程如果是高质量的,结果通常会是高质量的

答案:A

解析:解析:CMM 的思想来源于已有多年历史的项目管理、质量管理, 自产生以来几经修订,成为具有广泛影响的模型。P178 页。

A、 CMM 的思想来源于项目管理、质量管理和过程管理

B、 CMM 是一种衡量工程实施能力的方法,是一种面向工程过程的方法

C、 CMM 是建立在统计过程控制理论基础上的,它基于这样一个假设,即”生产过程的高质量和在过程中组织实施的成熟性可以低成本地生产出高质量产品”

D、 CMM 的思想不关注结果,而是强调了过程的控制,过程如果是高质量的,结果通常会是高质量的

答案:A

解析:解析:CMM 的思想来源于已有多年历史的项目管理、质量管理, 自产生以来几经修订,成为具有广泛影响的模型。P178 页。

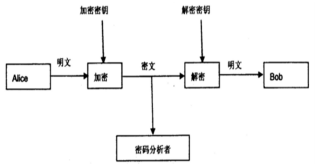

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。

A. 组织内的信息安全方针文件、信息安全规章制度文件、信息安全相关操作规范文件等文档是组织的工作标准,也是 ISMS 审核的依据

B. 组织内的业务系统日志文件、风险评估报告等文档是对上一级文件的执行和记录,对这些记录不需要保护和控制

C. 组织在每份文件的首页,加上文件修订跟踪表,以显示每一版本的版本号、发布日期、编写人、审批人、主要修订等内容

D. 层次化的文档是 ISMS 建设的直接体现,文档体系应当依据风险评估的结果建立

解析:解析:信息安全管理体系运行记录需要保护和控制。

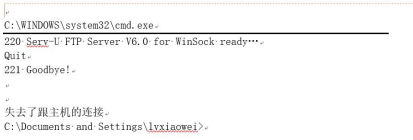

A. 安全测试人员链接了远程服务器的 220 端口

B. 安全测试人员的本地操作系统是 Linux

C. 远程服务器开启了 FTP 服务,使用的服务器软件名 FTP Server

D. 远程服务器的操作系统是 windows 系统

A. 高级管理人员是否正式承诺支持该项目

B. 开发人员和用户是否充分理解系统的需求

C. 最终用户是否同意部署已开发的系统

D. 开发需求的资金是否能按时到位

解析:解析:ABD 都对项目风险有一定影响,C 项是否同意部署在开发完成以后。

A. 只要用户拿到了认证服务器(AS)发送的票据许可票据(TGT)并且该 TGT 没有过期,就可以使用该 TGT 通过票据授权服务器(TGS)完成到任一个服务器的认证而不必重新输入密码

B. 认证服务器(AS)和票据授权服务器(TGS)是集中式管理,容易形成瓶颈,系统的性能和安全也严重依赖于 AS 和 TGS 的性能和安全

C. 该协议通过用户获得票据许可票据、用户获得服务许可票据、用户获得服务三个阶段,仅支持服务器对用户的单向认证

D. 该协议是一种基于对称密码算法的网络认证协议,随用户数量增加,密钥管理较复杂

解析:解析:Kerberos 由 MIT 于 1988 年开发,用于分布式环境中,完成服务器与用户之间的相互认证。

A. 安全事件管理、供应商关系、业务安全性审计

B. 信息安全方针、信息安全组织、资产管理

C. 安全采购、开发与维护、合规性

D. 人力资源安全、物理和环境安全、通信安全

解析:解析:ISO27001 信息安全管理体系包含了 14 个控制域详见 P103 页,没有业务安全性审计

A. 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点

B. 动态分析针对性强,并且具有较高的准确性,但由于其分析过程中覆盖的执行路径有限,分析的完整性难以保证

C. 动态分析通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制

D. 动态分析通过监控系统进程、文件和注册表等方面出现的非正常操作和变化,可以对恶意代码非法行为进行分析

解析:解析:”通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制”是静态分析的内容,P371 页。

A. BLP 模型用于保证系统信息的机密性,规则是”向上读,向下写”

B. BLP 模型用于保证系统信息的机密性,规则是”向下读,向上写”

C. BLP 模型用于保证系统信息的完整性,规则是”向上读,向下写”

D. BLP 模型用于保证系统信息的完整性,规则是”向下读,向上写”

解析:解析:BLP 模型保证机密性,向下读,向上写;Biba 保障完整性,向上读向下写。

A. 信息基础设施;深度防御;技术指南;人员

B. 技术指南;信息基础设施;深度防御;人员

C. 信息基础设施;技术指南;人员;深度防御

D. 信息基础设施;技术指南;深度防御;人员

解析:解析:P28 页

A. 两个不同的消息,得到相同的消息摘要

B. 两个相同的消息,得到不同的消息摘要

C. 消息摘要和消息的长度相同

D. 消息摘要比消息长度更长

解析:解析:P282 页