A、 客观证据;安全保障工作;动态持续;信息系统;生命周期

B、 安全保障工作;客观证据;信息系统;生命周期;动态持续

C、 客观证据;安全保障工作;信息系统;生命周期;动态持续

D、 客观证据;安全保障工作;生命周期;信息系统;动态持续

答案:C

解析:解析:P33 页。

A、 客观证据;安全保障工作;动态持续;信息系统;生命周期

B、 安全保障工作;客观证据;信息系统;生命周期;动态持续

C、 客观证据;安全保障工作;信息系统;生命周期;动态持续

D、 客观证据;安全保障工作;生命周期;信息系统;动态持续

答案:C

解析:解析:P33 页。

A. 当用户请求访问某资源时,如果其操作权限不在用户当前被激活角色的授权范围内,访问请求将被拒绝

B. 业务系统中的岗位、职位或者分工,可对应 RBAC 模型中的角色

C. 通过角色,可实现对信息资源访问的控制

D. RBAC 模型不能实现多级安全中的访问控制

解析:解析:RBAC 模型能实现多级安全中的访问控制。

A. 数据访问权限

B. 伪造身份

C. 钓鱼攻击

D. 远程渗透

解析:解析:BCD 都是常见的威胁方式,A 项至少一种数据访问控制方式。

A. 自然灾害较少的城市

B. 部署严格监控的独立园区

C. 大型医院旁的建筑

D. 加油站旁的建筑

A. 使用 netshare\\127.0.0.1\c$/delete 命令,删除系统中的 c$等管理共享,并重启系统

B. 确保所有的共享都有高强度的密码防护

C. 禁止通过”空会话”连接以匿名的方式列举用户、群组、系统配置和注册表键值

D. 安装软件防火墙阻止外面对共享目录的连接

A. 关键信息基础设施是国家最为重要的设施,包括三峡大坝水利设施、神舟载人航天设施和高铁网络设施

B. 等级保护定级的系统属于关键信息基础设施

C. 我国总体国家安全观将信息安全作为国家安全的一个重要组成部分,说明缺少信息安全我国的国家安全将无法得到保障

D. 关键信息基础设施不会向公众提供服务,所以受到攻击损害后不会影响到我们日常生活

解析:解析:关键信息基础设施是指面向公众提供网络信息服务或支撑能源、通信、金融、交通、公用事业等重要行业运行的信息系统或工业控制系统。显然载人航天不属于,等级保护定级有 1-5 级,定级标准和要求和关键信息基础设施保护有很大的不同,所以 B 错误;D 概念错误。

A. 坚持积极防御、综合防范的方针

B. 重点保障基础信息网络和重要信息系统安全

C. 创建安全健康的网络环境

D. 提高个人隐私保护意识

解析:解析:提高个人隐私保护意识不属于(2003 年)我国加强信息安全保障工作的总体要求。

A. 人工审核源代码审校的效率低,但采用多人并行分析可以完全弥补这个缺点

B. 源代码审核通过提供非预期的输入并监视异常结果来发现软件故障,从而定位可能导致安全弱点的薄弱之处

C. 使用工具进行源代码审核,速度快,准确率高,已经取代了传统的人工审核

D. 源代码审核是对源代码检查分析,检测并报告源代码中可能导致安全弱点的薄弱之处

解析:解析:D 为源代码审核工作内容描述。

A. 在安全的传输信道上进行通信

B. 通讯双方通过某种方式,安全且秘密地共享密钥

C. 通讯双方使用不公开的加密算法

D. 通讯双方将传输的信息夹杂在无用信息中传输并提取

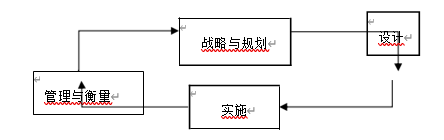

A. 设计;战略与规划;逻辑设计;实施;管理与衡量

B. 战略与规划;逻辑设计;设计;实施;管理与衡量

C. 战略与规划;实施;设计;逻辑设计;管理与衡量

D. 战略与规划;设计;逻辑设计;实施;管理与衡量

解析:解析:P42

A. 文件隐藏

B. 进程隐藏

C. 网络连接隐藏

D. 以上都是

解析:解析:恶意代码采用的隐藏技术包括:文件隐藏、进程隐藏、网络连接隐藏等。