A、 静态 NAT 分配地址

B、 端口NAT 分配地址

C、 静态分配地址

D、 动态分配地址

答案:D

解析:解析:动态 IP 地址(Dynamic IP)指的是在需要的时候才进行 IP 地址分配的方式,“只要同时打开的个人计算机数量少于或等于可供分配的 IP 地址,那么,每台个人计算机可以获取一个 IP 地址”显然属于动态分配地址。

A、 静态 NAT 分配地址

B、 端口NAT 分配地址

C、 静态分配地址

D、 动态分配地址

答案:D

解析:解析:动态 IP 地址(Dynamic IP)指的是在需要的时候才进行 IP 地址分配的方式,“只要同时打开的个人计算机数量少于或等于可供分配的 IP 地址,那么,每台个人计算机可以获取一个 IP 地址”显然属于动态分配地址。

A. 零级系统

B. 一级系统

C. 二级系统

D. 三级系统

解析:解析:一级系统只需要自主定级备案,不需要测评。

A. 权限分离原则

B. 最小的特权原则

C. 保护最薄弱环节的原则

D. 纵深防御的原则

A. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

B. 不下载、不执行、不接收来历不明的软件或文件

C. 修改用户名和口令

D. 安装反病毒软件和防火墙, 安装专门的木马防治软件

解析:解析:修改用户名和口令不能防范此类攻击。

A. 社会工程学:精心策划; 前期的准备; 伪装的身份; 一些特征

B. 精心策划; 社会工程学; 前期的准备; 伪装的身份; 一些特征

C. 精心策划; 社会工程学; 伪装的身份; 前期的准备:一些特征

D. 社会工程学; 伪装的身份; 精心策划; 前期的准备; 一些特征

解析:解析:P221 页

A. 方针和总体要求;主要原则;总体纲领;展开和推进;信息安全保障建设

B. 总体要求;总体纲领;主要原则;展开;信息安全保障建设

C. 方针;主要原则;总体纲领;展开和推进;信息安全保障建设

D. 总体要求;主要原则;总体纲领;展开;信息安全保障建设

解析:解析:27 号文标志着我国信息安全保障工作有了总体纲领。

A. 告诉用户需要收集什么数据及搜集到的数据会如何被使用

B. 当用户的数据由于某种原因要被使用时,给客户选择是否允许

C. 用户提交的用户名和密码属于隐私数据,其他都不是

D. 确保数据的使用符合国家、地方、行业的相关法律法规

解析:解析:客户的私人信息都是隐私数据而不仅仅是用户名和密码。

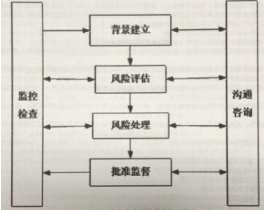

A. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和批准监督;监控审查和沟通咨询;

B. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和监控审查;批准监督和沟通咨询;

C. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和沟通咨询;监控审查和批准监督;

D. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、监控审查和批准监督;风险处理和沟通咨询。

解析:解析:背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询。

A. 串接到网络线路中

B. 对异常的进出流量可以直接进行阻断

C. 有可能造成单点故障

D. 不会影响网络性能

解析:解析:IPS 在串联情况下,会影响网络性能。

A. 口令

B. 令牌

C. 知识

D. 密码

解析:解析:令牌是基于实体所有的鉴别方式。

A. 双方的说法都错误,软件安全问题在任何时候投入解决都可以,只要是一样的问题,解决的代价相同

B. 信息中心的考虑是正确的, 在软件开发需求分析阶段开始考虑安全问题,总体经费投入比软件运行后的费用要低

C. 双方的说法都正确,需要根据具体情况分析是开发阶段投入解决问题还是在上线后再解决问题费用更低

D. 软件开发部门的说法是正确的,因为软件出现安全问题后更清楚问题所在, 安排人员进行代码修订更简单, 因此费用更低

解析:解析:软件安全开发阶段投入, 后期解决代价比前期解决代价大的多。