简答题

9.

9.

答案解析

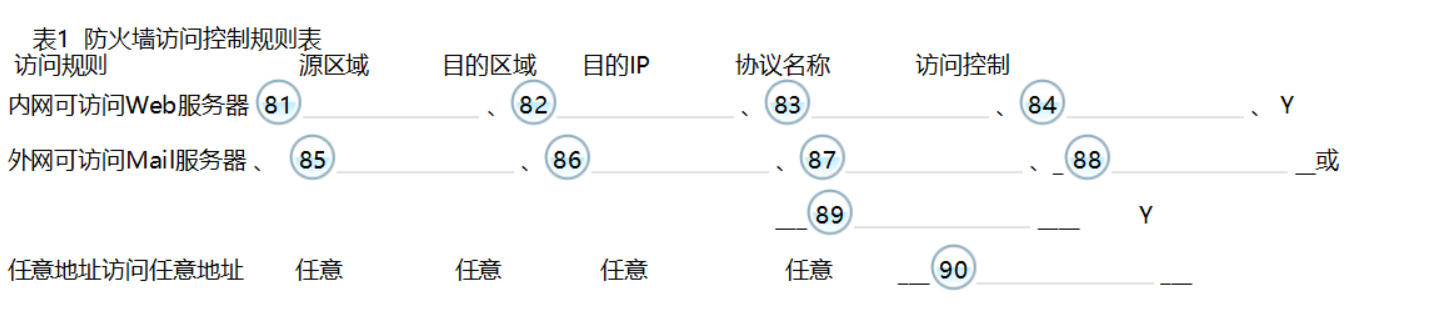

正确答案:答案:内网、DMZ、57.65.120.10、HTTP、外网、DMZ、57.65.120.20、SMTP、POP3、N

解析:

这道题目是关于网络安全中的防火墙配置的知识点。在这道题中,我们可以看到有两个网络拓扑图,其中包括内网、DMZ(隔离区)、外网以及一些具体的IP地址和服务类型。

首先,让我们来解析这道题目。根据题目中的网络拓扑图,我们可以看到内网、DMZ和外网之间都有防火墙。防火墙是用来保护网络安全的重要设备,可以根据配置规则来控制网络流量的进出。

在这道题中,我们需要根据题目中给出的信息,配置防火墙规则。根据题目中的提示,我们可以得出以下防火墙规则:

1. 内网到DMZ:允许57.65.120.10访问HTTP服务

2. 外网到DMZ:允许57.65.120.20访问SMTP和POP3服务

3. DMZ到内网:禁止所有流量

通过配置以上规则,可以实现对网络流量的有效控制,保护内网的安全。

为了更好地理解这个知识点,我们可以通过一个生动的例子来解释。想象一下,内网就像是一个公司的内部办公区域,DMZ就像是公司的前台接待区域,外网就像是公司的大门。防火墙就像是公司的保安,根据不同的规则来控制谁可以进入公司的不同区域。

当有一个访客(57.65.120.10)来到公司大门(外网)想要访问公司的网站(HTTP服务),保安(防火墙)会根据规则允许他进入前台接待区域(DMZ)。另外,当有一个快递员(57.65.120.20)来到公司大门(外网)想要送快递(SMTP和POP3服务),保安会允许他进入前台接待区域。但是,如果有一个陌生人想要直接进入公司内部办公区域,保安会立即拦截并禁止他进入。

通过这个生动的例子,希望你能更好地理解防火墙的配置原理和作用。

首先,让我们来解析这道题目。根据题目中的网络拓扑图,我们可以看到内网、DMZ和外网之间都有防火墙。防火墙是用来保护网络安全的重要设备,可以根据配置规则来控制网络流量的进出。

在这道题中,我们需要根据题目中给出的信息,配置防火墙规则。根据题目中的提示,我们可以得出以下防火墙规则:

1. 内网到DMZ:允许57.65.120.10访问HTTP服务

2. 外网到DMZ:允许57.65.120.20访问SMTP和POP3服务

3. DMZ到内网:禁止所有流量

通过配置以上规则,可以实现对网络流量的有效控制,保护内网的安全。

为了更好地理解这个知识点,我们可以通过一个生动的例子来解释。想象一下,内网就像是一个公司的内部办公区域,DMZ就像是公司的前台接待区域,外网就像是公司的大门。防火墙就像是公司的保安,根据不同的规则来控制谁可以进入公司的不同区域。

当有一个访客(57.65.120.10)来到公司大门(外网)想要访问公司的网站(HTTP服务),保安(防火墙)会根据规则允许他进入前台接待区域(DMZ)。另外,当有一个快递员(57.65.120.20)来到公司大门(外网)想要送快递(SMTP和POP3服务),保安会允许他进入前台接待区域。但是,如果有一个陌生人想要直接进入公司内部办公区域,保安会立即拦截并禁止他进入。

通过这个生动的例子,希望你能更好地理解防火墙的配置原理和作用。

相关知识点:

网络区域与服务对应要点

相关题目

单选题

401.两个通信终端用户在一 次交换数据时所采用的密钥是

单选题

400.关于可靠的电子签名,说法错误的是

单选题

399.CC标准是信息技术安全评价的国际标准,我国与之对应的标准为

单选题

398.美国国防部于1985年公布的被认为是计算机系统安全评估的第一个正式标准是

单选题

397.信息技术安全评价的通用标准( )发布于

单选题

396.有关商用密码管理政策的说法,正确的是

单选题

395.《信息系统安全等级保护划分准则》定级的四个要素,不包括

单选题

394."泄露会使国家安全和利益遭受严重的损害” 的保密级别是

单选题

393.信息安全管理体系审核,是指组织机构为验证所有安全程序的正确实施和检查信息系统符合安全实施标准的情况所进行的系统的、独立的检查和评价。它是信息安全管理体系的

单选题

392.建立信息安全管理框架时要确定管理目标和选择管理措施,其基本原则是