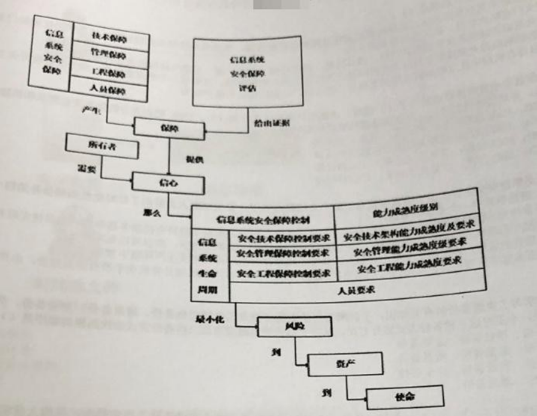

77.信息系统安全保障评估概念和关系如图所示。信息系统安全保障评估,就是在信息系统所处的运行环境中对信息系统安全保障的具体工作和活动进行客观的评估。通过信息系统安全保障评估所搜集的(),向信息系统的所有相关方提供信息系统的()能够实现其安全保障策略,能够将将其所面临的风险降低到其可接受的程度的主观信心。信息系统安全保障评估的评估对象是(),信息系统安全保障是一个动态持续的过程,涉及信息系统整个(),因此信息系统安全保障的评估也应该提供一种()的信心。

答案解析

相关知识点:

信息系统安全保障评估

相关题目

81.以下关于模糊测试过程的说法正确的是:

80.以下哪一项不是常见威胁对应的消减措施:

79.GaryMcGraw博士及其合作者提出软件安全BSI模型应由三根支柱来支撑,这三个支柱是()。

78.某网络安全公司基于网络的实时入侵检测技术,动态监测来自于外部网络和内部网络的所有访问行为。当检测到来自内外网络针对或通过防火墙的攻击行为,会及时响应,并通知防火墙实时阻断攻击源,从而进一步提高了系统的抗攻击能力,更有效地保护了网络资源,提高了防御体系级别。但入侵检测技术不能实现以下哪种功能()。

77.“统一威胁管理”是将防病毒,入侵检测和防火墙等安全需求统一管理,目前市场上已经出现了多种此类安全设备,这里“统一威胁管理”常常被简称为()

76.在网络信息系统中对用户进行认证识别时,口令是一种传统但仍然使用广泛的方法,口令认证过程中常常使用静态口令和动态口令。下面找描述中错误的是()

75.PDCERF方法是信息安全应急响应工作中常用的一种方法,它将应急响应分成六个阶段。其中,主要执行如下工作应在哪一个阶段:关闭信息系统、和/或修改防火墙和路由器的过滤规则,拒绝来自发起攻击的嫌疑主机流量、和/或封锁被攻破的登录账号等()

74.应急响应是信息安全事件管理的重要内容之一。关于应急响应工作,下面描述错误的是()。

73.GB/T18336《信息技术安全性评估准则》是测评标准类中的重要标准,该标准定义了保护轮廊【ProtectionProfile,PP】和安全目标【SecurityTarget,ST】的评估准则,提出了评估保证级【EvaluationAssuranceLevel,EAL】,其评估保证级共分为()个递增的评估保证等级。

72.2005年,RFC4301【RequestforComments4301:SecurityArchitecturefortheInternetProtocol】发布,用以取代原先的RFC2401,该标准建议规定了IPsec系统基础架构,描述如何在IP层【IPv4/IPv6】位流量提供安全业务。请问此类RFC系列标准建议是由下面哪个组织发布的()。