相关题目

2.根据《信息安全等级保护管理办法》、《关于开展信息安全等级保护测评体系建设试点工作的通知》(公信安[2009]812号),关于推动信息安全等级保护()建设和开展()工作的通知(公信安[2010]303号)等文件,由公安部()对等级保护测评机构管理,接受测评机构的申请、考核和定期(),对不具备能力的测评机构则()

1.CC标准是目前系统安全认证方面最权威的标准,以下哪一项没有体现CC标准的先进性:

100.操作系统是作为一个支撑软件,使得你的程序或别的应用系统在上面正常运行的一个环境。操作系统提供了多的管理功能,主要是管理系统的软件资源和硬件资源。操作系统软件自身的不安全性,系统开发设计的不周而下的破绽,都给网络安全留下隐患。某公司网络维护师为实现该公司操作系统的安全目标,按书中所学建立了的安全机制,这些机制不包括()

99.以下列出了MAC和散列函数的相似性,哪一项说法是错误的?

98.根据BEII—lapadula模型安全策略,下图中写和读操作正确的是:

97.信息发送者使用()进行数字签名。

96.小李是某公司系统规划师,某天他针对公司信息系统的现状,绘制了一张系统安全建设规划图,如下图所示。请问这个图形是依据下面哪个模型来绘制的()

95.下列关于kerckhof准则的说法正确的是:

94.windows文件系统权限管理作用访问控制列表【AccessControlList.ACL】机制,以下哪个说法是错误的:

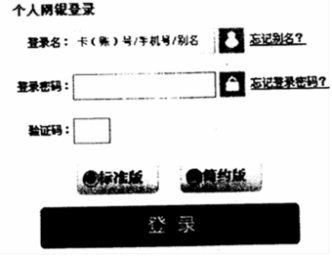

93.某用户通过账号,密码和验证码成功登陆某银行的个人网银系统,此过程属于以下哪一类: